Notizen

Verschlüsselung:

Allgemein versteht man unter Verschlüsselung ein Verfahren, das eine lesbare Information (Klartext) durch einen Schlüssel in einen Geheimtext (Chiffrat) umwandelt, so dass der Klartext nur unter Verwendung des Schlüssels wieder lesbar wird.

Symmetrische Verschlüsselung:

Bei der Symmetrischen Verschlüsselung wird ein und derselbe Schlüssel verwendet, um Botschaften zu verschlüsseln und auch wieder zu entschlüsseln.

Beispiel:

Möchte Bob eine verschlüsselte Liebesbotschaft an Alice schicken, muss er ihr vorher den geheimen Schlüssel übergeben. Die eifersüchtige Eve könnte die verschlüsselte Nachricht und den Schlüssel beim Übermitteln abfangen.

Noch dramatischer wird es, wenn wir uns vorstellen, dass Alice in einem Land lebt, wo die Behörden gerne Zugriff auf alle Daten hätten und es keinen „sicheren Hafen“ für Geheimnisse mehr gäbe. Das Abfangen von verschlüsselten Nachrichten und versendeten Schlüsseln ist ein Kinderspiel für solche Behörden.

Asymmetrische Verschlüsselung:

Bei der asymmetrischen Verschlüsselung gibt es zwei Schlüssel:

der Verschlüsselungs-Schlüssel und der Entschlüsselungs-Schlüssel, sind also nicht identisch.

Wenn Alice von Bob nur verschlüsselte Liebesbotschaften erhalten möchte, benötigt sie ein Schlüsselpaar bestehend aus einem Verschlüsselungs-und einem Entschlüsselungs-Schlüssel. Der Verschlüsselungs-Schlüssel (öffentlicher Schlüssel oder public key) ist jedem bekannt und muss keineswegs auf sicherem Weg übergeben werden.

Alice kann den öffentlichen Schlüssel auf ihrer Homepage veröffentlichen, so dass auch Eve Kenntnis hiervon erhalten kann. Der Entschlüsselungs-Schlüssel (privater Schlüssel oder private key) ist dagegen streng geheim. Nur Alice sollte diesen Entschlüsselungs-Schlüssel haben, denn nur mit diesem kann die Nachricht entschlüsselt werden. Bob verschlüsselt die Nachricht also mit dem öffentlichen Schlüssel und Alice entschlüsselt diese mit ihrem privaten Schlüssel. Auch wenn Eve im Besitz des öffentlichen Schlüssel ist und die verschlüsselte Nachricht abfängt, kann sie die Nachricht nicht lesen, da hierzu der private Schlüssel notwendig ist.

Hybride Verschlüsselung:

Nachteil der asymmetrischen Verschlüsselung ist, dass diese langsamer ist als die symmetrische.

Um beide Vorteile zu verbinden: die Schnelligkeit der symmetrischen und die Sicherheit der asymmetrischen Verschlüsselung hat man die hybride Verschlüsselung entwickelt.

Dabei wird ein symmetrischer Schlüssel (Session-Key) erstellt, mit dem die zu schützenden Daten symmetrisch verschlüsselt werden.

Anschließend wird der Session-Key asymmetrisch mit dem öffentlichen Schlüssel des Empfängers verschlüsselt und dem Empfänger übermittelt.

Grenzen der Verschlüsselung:

Eine Verschlüsselung alleine bringt nichts, wenn weitere Faktoren nicht beachtet werden:

- Die Schlüssellänge muss so gewählt sein, dass die Verschlüsselung nicht sofort geknackt wird. Je größer die Sicherheitsanforderung ist, desto mehr Bits sollen gewählt werden. Da der Wert N=201 373 als öffentlicher Schlüssel bekannt ist, kann Eve durch Probieren schnell auf die Werte p=349 und q=577 kommen. Deswegen muss N groß genug sein.

- Verschlüsselung muss auf dem neusten Stand der Technik sein. Auch wenn man heute eine „sichere“ Verschlüsselung wählt, kann diese in ein paar Jahren/Jahrzehnten nicht mehr brauchbar sein. Derzeit wird an großen Hochschulen und Firmen in den USA an einem Quantenrechner gearbeitet, der irgendwann alle derzeit gängigen Verschlüsselungsverfahren knacken soll. Gesponsert wird diese „Forschung“ durch die NSA.

- Bei der Inhaltsverschlüsselung von z.B. E-Mails ist zu beachten, dass zwar der Inhalt und eventuell die Anhänge verschlüsselt werden, aber beispielsweise nicht der Betreff, Empfänger oder Absender („Metadaten“). Deswegen sollte auch zusätzlich der Kommunikationsweg verschlüsselt werden und nicht nur der Inhalt.

- Bei der asymmetrischen Verschlüsselung muss der private Schlüssel geheim bleiben. Liegen z.B. personenbezogene Daten in einem Rechenzentrum nützt die beste Verschlüsselung nichts, wenn auch das Rechenzentrum im Besitz des Enschlüsselungs-Schlüssels ist.

- Wird für die Verschlüsselung ein Passwort benutzt, muss ein Passwort gewählt werden, dass den Sicherheitsanforderungen entspricht.

Verschlüsselungsalgorithmen:

(Welche Verschlüsselungsalgorithmen werden am häufigsten benutzt und welche sind veraltet? (DES [Digital Encryption Standard], Triple-DES, AES [Advanced Encryption Standard], Blowfish, RSA-OAEP, Diffie-Hellmann, MD5))

DES - Veraltet :

Bei DES handelt es sich um ein symmetrisches Verschlüsselungsverfahren, das in den 1970er Jahren von IBM entwickelt und 1977 durch das US-amerikanische National Institute of Standards and Technology (NIST) standardisiert wurde.

Der Standard ist frei von Patentrechten, gilt aufgrund der geringen Schlüssellänge von 64 bit (effektiv nur 56 bit) heute jedoch als veraltet.

Bereits 1994 wurde das Kryptosystem mit zwölf HP-9735-Workstations und einem Rechenaufwand von 50 Tagen geknackt. Mit dem heutigen Stand der Technik lässt sich ein DES-Schlüssel durch Brute-Force-Angriffe bereits in wenigen Stunden entziffern.

Ein Hauptkritikpunkt an DES ist die geringe Schlüssellänge von 56 bit, die in einem vergleichsweise kleinen Schlüsselraum resultiert. Dieser kann Brute-Force-Angriffen mit der heute zur Verfügung stehenden Rechenleistung nicht mehr standhalten. Zudem wird das Verfahren der Schlüsselpermutation, das 16 nahezu identische Rundenschlüssel erzeugt, als zu schwach eingeschätzt.

Triple-DES (3DES) - Veraltet :

Mit Triple-DES (3DES) wurde eine Variante von DES entwickelt, bei der das Verschlüsselungsverfahren in drei aufeinanderfolgenden Runden durchlaufen wird. Doch auch die effektive Schlüssellänge von 3DES beträgt effektiv lediglich 112 bit und liegt damit noch immer unter dem heutigen Mindeststandard von 128 bit. Zudem ist 3DES deutlich rechenintensiver als DES.

Der Data Encryption Standard wurde daher weitgehend ersetzt. Als Nachfolger gilt der ebenfalls symmetrische Verschlüsselungsalgorithmus Advanced Encryption Standard.

Advanced Encryption Standard (AES) - Modern :

AES ein Verfahren, das sich aufgrund seiner Sicherheit, Flexibilität und Performance in einer öffentlichen Ausschreibung durchsetzte und Ende 2000 vom NIST als Advanced Encryption Standard (AES) zertifiziert wurde.

Der Advanced Encryption Standard (AES) ist ein symmetrischer Verschlüsselungsalgorithmus, der feste Datenblöcke von 128 Bit verschlüsselt. Die zum Entschlüsseln verwendeten Schlüssel können 128, 192 oder 256 Bit lang sein. Der 256-Bit-Schlüssel verschlüsselt die Daten in 14 Runden, der 192-Bit-Schlüssel in 12 Runden und der 128-Bit-Schlüssel in 10 Runden. Jede Runde besteht aus mehreren Schritten von Substitution, Austausch, Verwischung der Beziehung zwischen Klar- und Geheimtext und mehr. AES-Verschlüsselungsstandards sind die heutzutage am häufigsten verwendeten Verschlüsselungsmethoden, sowohl für gespeicherte Daten als auch bei der Datenübertragung.

Rivest-Shamir-Adleman (RSA) - Modern :

RSA (Rivest-Shamir-Adleman) ist ein asymmetrisches kryptographisches Verfahren, das auf der Faktorisierung des Produkts zweier großer Primzahlen basiert. Nur Personen, die diese Zahlen kennen, können die Nachricht erfolgreich entschlüsseln. RSA wird oft verwendet, wenn Daten zwischen zwei separaten Endpunkten (zum Beispiel bei Webverbindungen) übertragen werden, funktioniert jedoch langsam, wenn große Datenmengen verschlüsselt werden müssen.

Triple-DES (Data Encryption Standard) - Modern :

Triple-DES ist ein symmetrisches Verschlüsselungsverfahren und eine erweiterte Form der DES-Methode, die Datenblöcke mit einem 56-Bit-Schlüssel verschlüsselt. Triple-DES wendet den DES-Verschlüsselungsalgorithmus dreimal auf jeden Datenblock an. Üblicherweise wird Triple-DES zum Verschlüsseln von Geldautomaten-PINs und UNIX-Passwörtern genutzt.

Twofish - Modern :

Twofish ist ein lizenzfreies Verschlüsselungsverfahren, das Datenblöcke von 128 Bit chiffriert. Es gilt als Nachfolger des 64-Bit-Verschlüsselungsverfahrens Blowfish und ist vielseitiger als sein spezialisierter Nachfolger Threefish. Twofish verschlüsselt die Daten unabhängig von der Schlüsselgröße immer in 16 Runden. Auch wenn sie langsamer ist als AES, wird die Twofish-Verschlüsselungsmethode noch immer von einigen Softwarelösungen zur Verschlüsselung von Dateien und Ordnern verwendet.

Was ist OpenPGP?

Datensicherung:

Was versteht man unter einer Vollsicherung?

Was versteht man unter einer Differenziellen Sicherung?

Was versteht man unter einer Inkrementellen Sicherung?

IT-Austattung:

Was versteht man unter OpenSource?

Was versteht man unter GNU/GPL?

Was versteht man unter Public Domain?

Was versteht man unter OEM?

Was versteht man unter EULA?

Vor und Nachteile von parallelen oder seriellen Datenübertragungs Schnittstellen?

Video-Schnittstellen

VGA:

VGA-Anschluss (englisch: Video Graphics Array), ist eine analoge Übertragung von Bewegbildern zwischen Grafikkarten und Anzeigegeräten.

Die Einführung erfolgte 1987 und der VGA Anschluss kann bis 2560 x 1440 Pixel anzeigen, also Quad HD (QHD).

VGA - Spezifikation:

| Funktionalität | VGA |

|

VGA 640 x 480 |

✅ |

|

SVGA 800 x 600 |

✅ |

|

XGA 1024 x 768 |

✅ |

|

720p HD 1280 x 720 |

✅ |

|

1080p Full HD 1920 x 1080 |

✅ |

|

SXGA 1920 x 1200 |

✅ |

|

WUXGA 1920 x 1200 |

✅ |

|

2K (Quad HD) 2560 x 1440 |

✅ |

|

4K (Ultra HD) 3840 x 2160 |

❌ |

|

5K 5120 x 2880 |

❌ |

|

8K 7680 x 4320 |

❌ |

|

10K 10240 x 4320 |

❌ |

|

12K 11520 x 6480 |

❌ |

|

|

|

| Sound | ❌ |

DVI:

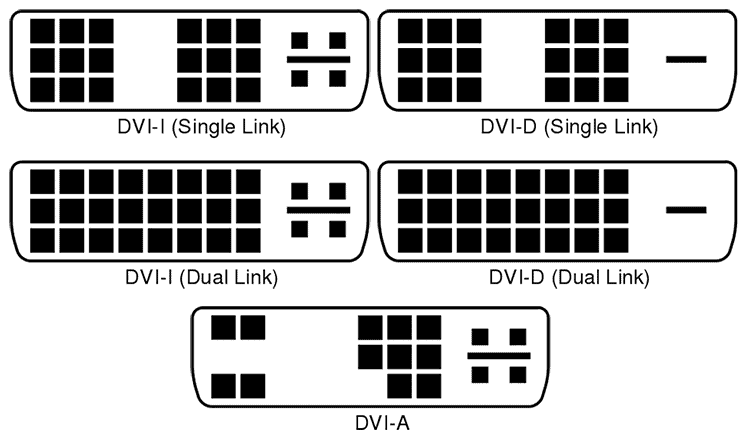

Im Grunde gibt es drei verschiedene Arten von DVI-Eingängen:

- DVI-D (nur digitales Signal)

- DVI-I (integriert, sowohl analoge als auch digitale Signale)

- DVI-A (nur analoges Signal)

DVI-D und auch DVI-I sind weit verbreitet, nur DVI-A wird sehr selten verwendet.

Darüber hinaus gibt es noch zwei Versionen von DVI-D und DVI-I, eine Single-Link und eine Dual-Link Version.

Jeder Verbindungstyp hat eine maximal zulässige Datenrate, die sicherstellt, dass die Daten bei der Übertragung von der Grafikkarte zum Monitor nicht verloren gehen.

Keine der DVI-Typen können Audio übertragen!

Die offizielle DVI-Spezifikation schreibt vor, dass alle DVI-Geräte ein Signal bis zu einer Länge von 5 Metern aufrechterhalten müssen.

Viele Hersteller bringen jedoch viel stärkere Karten und größere Monitore auf den Mart, sodass die maximal mögliche Länge nicht genau bekannt ist.

Verschiedene Typen:

- DVI-A

- DVI-D (Single Link)

- DVI-D (Dual Link)

- DVI-I (Single Link)

- DVI-I (Dual Link)

| DVI-Variante | Analog / Digital | Maximale Auflösung | Übertragungsrate |

| DVI-A | Analog | 1920 x 1200 (60 Hz) | nicht anwendbar, da nur analog |

| DVI-D (Single Link) | Digital | 1920 x 1200 (60 Hz) | 3,96 Gbit/s |

| DVI-D (Dual Link) | Digital | 2560 x 1600 (60 Hz) | 7,92 Gbit/s |

| DVI-I (Single Link) | Analog und Digital | 1920 x 1200 (60 Hz) | 3,96 Gbit/s |

| DVI-I (Dual Link) | Analog und Digital | 2560 x 1600 (60 Hz) | 7,92 Gbit/s |

DVI - Spezifikation:

| Funktionalität | DVI-A | DVI-D (Single Link) |

DVI-D (Dual Link) |

DVI-I (Single Link) |

DVI-I (Dual Link) |

|

VGA 640 x 480 |

✅ | ✅ | ✅ | ✅ | ✅ |

|

SVGA 800 x 600 |

✅ | ✅ | ✅ | ✅ | ✅ |

|

XGA 1024 x 768 |

✅ | ✅ | ✅ | ✅ | ✅ |

|

720p HD 1280 x 720 |

✅ | ✅ | ✅ | ✅ | ✅ |

|

1080p Full HD 1920 x 1080 |

✅ | ✅ | ✅ | ✅ | ✅ |

|

SXGA 1920 x 1200 |

✅ | ✅ | ✅ | ✅ | ✅ |

|

WUXGA 1920 x 1200 |

✅ | ✅ | |||

|

2K (Quad HD) 2560 x 1440 |

✅ | ✅ | |||

|

4K (Ultra HD) 3840 x 2160 |

|||||

|

5K 5120 x 2880 |

|||||

|

8K 7680 x 4320 |

|||||

|

10K 10240 x 4320 |

|||||

|

12K 11520 x 6480 |

|||||

|

|

|||||

| Sound |

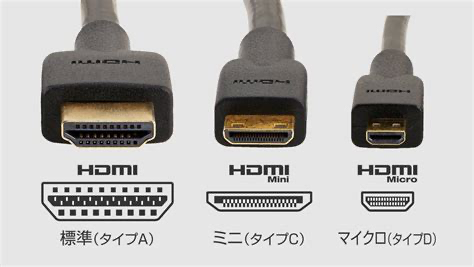

HDMI:

HDMI - High Definition Multimedia Interface - ist eine Schnittstelle zur digitalen Datenübertragung von Audio- und Videosignalen zwischen elektronischen Geräten.

Die erste Generation HDMI 1.0 kommt aus dem Jahre 2002.

HDMI - Spezifikation:

| Funktionalität |

HDMI Standard |

HDMI Standard 1.1 |

HDMI Standard 1.2 |

HDMI Standard 1.3 |

HDMI High Speed 1.4 |

HDMI Premium High Speed 1.4 |

HDMI Ultra High Speed 1.4 |

|

|

VGA 640 x 480 |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | |

|

SVGA 800 x 600 |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | |

|

XGA 1024 x 768 |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | |

|

720p HD 1280 x 720 |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | |

|

1080p Full HD 1920 x 1080 |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | |

|

SXGA 1920 x 1200 |

❌ | ❌ | ✅ | ✅ | ✅ | ✅ | ✅ | |

|

WUXGA 1920 x 1200 |

❌ | ❌ | ✅ | ✅ | ✅ | ✅ | ✅ | |

|

2K (Quad HD) 2560 x 1440 |

❌ | ❌ | ✅ | ✅ | ✅ (2560 x 1600) |

✅ | ✅ | |

|

4K (Ultra HD) 3840 x 2160 |

❌ | ❌ | ✅ | ✅ | ||||

|

5K 5120 x 2880 |

❌ | ❌ | ✅ | |||||

|

8K 7680 x 4320 |

❌ | ❌ | ✅ | |||||

|

10K 10240 x 4320 |

❌ | ❌ | ||||||

|

12K 11520 x 6480 |

❌ | ❌ | ||||||

|

|

||||||||

| Sound |

| HDMI Standard | HDMI Standard | HDMI Standard | HDMI High Speed | HDMI High Speed with Ethernet | HDMI Premium High Speed | HDMI Premium High Speed with Ethernet | HDMI Ultra High Speed | |

| Version | 1.0 / 1.1 | 1.2 | 1.3 | 1.4 | 1.4 | 2.0x | 2.0x | 2.1 |

| Max. Datenrate | 3,96 Gbit/s | 7,92 Gbit/s | 7,92 Gbit/s | 8,16 Gbit/s | 8,16 Gbit/s | 14,4 Gbit/s | 14,4 Gbit/s | 48 Gbit/s |

| Max. Auflösung | 1920 x 1080p / 60Hz | 2560 x 1440p / 60Hz | 2560 x 1440p / 60Hz | 2560 x 1600p / 60Hz 4K / 30Hz |

2560 x 1600p / 60Hz 4K / 30Hz |

4K / 60Hz 1920 x 1080p / 48Hz 3D |

4K / 60Hz 1920 x 1080p / 48Hz 3D |

UHD 4K / 120Hz 3D UHD 8K / 60Hz |

| Plural und HD-DVD fähig | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Deep Color | ❌ | ❌ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| 3D fähig | ❌ | ❌ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Audio Return Channel (ARC) | ❌ | ❌ | ❌ | ✅ | ✅ | ✅ | ✅ | ✅ |

| 4K fähig | ❌ | ❌ | ❌ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Netzwerkkanal | ❌ | ❌ | ❌ | ❌ | ✅ | ❌ | ✅ | ✅ |

| 4K-3D fähig | ❌ | ❌ | ❌ | ❌ | ❌ | ✅ | ✅ | ✅ |

| 21:9 Cinemascope | ❌ | ❌ | ❌ | ❌ | ❌ | ✅ | ✅ | ✅ |

| High Dynamic Range | ❌ | ❌ | ❌ | ❌ | ❌ | ✅ | ✅ | ✅ |

| 8K fähig | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ | ✅ | |

| 14-Bit und 16-Bit Farbtiefe | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ | ✅ |

Server-Virtualisierung

Server-Virtualisierung ist ein Prozess, bei dem mehrere virtuelle Instanzen auf einem einzigen Server erstellt und abstrahiert werden. Server-Administratoren verwenden Software, um (mehrere) physische Server in mehrere isolierte virtuelle Umgebungen zu unterteilen. Jede virtuelle Umgebung kann eigenständig laufen. Die virtuellen Umgebungen werden manchmal auch als Virtual Private Server bezeichnet. Sie sind auch als Gäste, Instanzen, Container oder Emulationen bekannt.

Servervirtualisierung ermöglicht es Unternehmen, die erforderliche Anzahl von Servern zu reduzieren. Das spart Geld und reduziert den Hardware-Footprint, der mit der Unterhaltung mehrerer physischer Server verbunden ist. Durch die Servervirtualisierung können Unternehmen ihre Ressourcen auch wesentlich effizienter nutzen. Wenn eine Organisation sich um eine Unter- oder Überlastung der Server sorgt, kann Servervirtualisierung eine Überlegung wert sein. Servervirtualisierung kommt auch dann zum Einsatz, wenn es darum geht, Arbeitslasten zwischen virtuellen Maschinen (VMs) zu verschieben, die Gesamtzahl der Server zu reduzieren oder um kleine und mittelgroße Anwendungen zu virtualisieren.

Unterschied zwischen "Bare-Metal-Hypervisior" und "Hosted-Hypervisor"

-

Installation und Betriebsumgebung:

-

Bare-Metal-Hypervisor: Dieser Hypervisor wird direkt auf der physischen Hardware des Host-Systems installiert. Es gibt kein zugrundeliegendes Betriebssystem, das zwischen dem Hypervisor und der Hardware steht. Der Bare-Metal-Hypervisor hat direkten Zugriff auf die Ressourcen des Host-Systems.

-

Hosted-Hypervisor: Im Gegensatz dazu wird ein Hosted-Hypervisor auf einem herkömmlichen Betriebssystem installiert. Dieses Betriebssystem agiert als Host für den Hypervisor und dient als Zwischenschicht zwischen dem Hypervisor und der physischen Hardware.

-

-

Performance:

-

Bare-Metal-Hypervisor: Da es keine zusätzliche Softwareebene zwischen dem Hypervisor und der Hardware gibt, neigen Bare-Metal-Hypervisoren dazu, eine bessere Performance zu bieten. Sie sind effizienter, weil sie direkten Zugriff auf die Ressourcen haben.

-

Hosted-Hypervisor: Die Performance eines Hosted-Hypervisors kann durch die zusätzliche Betriebssystemebene beeinträchtigt werden. Das Betriebssystem benötigt Ressourcen für sich selbst, was zu einer gewissen Overhead führen kann.

-

-

Verwendungszweck:

-

Bare-Metal-Hypervisor: Diese Art von Hypervisor wird oft in Umgebungen eingesetzt, in denen maximale Performance und Ressourcennutzung erforderlich sind, wie z. B. in Rechenzentren und Unternehmensumgebungen.

-

Hosted-Hypervisor: Hosted-Hypervisoren sind oft besser geeignet für Entwicklungs- und Testumgebungen, in denen die Performance nicht so kritisch ist und die Benutzerfreundlichkeit und Flexibilität wichtiger sind.

-

-

Beispiele:

-

Bare-Metal-Hypervisor: VMware vSphere/ESXi, Microsoft Hyper-V (in bestimmten Konfigurationen).

-

Hosted-Hypervisor: VMware Workstation, Oracle VirtualBox.

-

Bare-Metal-Hypervisor - Hypervisor Typ 1:

Der Hypervisor Typ 1, auch native oder bare-metal Hypervisor gennant, setzt direkt auf der Hardware des Hostsystems auf.

Daher ist keine vorherige Betriebssystem-Installation notwendig

Hosted-Hypervisor - Hypervisor Typ 2:

Der Hypervisor Typ 2, auch hosted Hypervisor genannt, benötigt ein lauffähiges vollwertiges Betriebssystem, um auf diesem Hostsystem auf die Gerätetreiber des Betriebssystems beziehungsweise auf die Hardware des Hostsystems zuzugreifen.

Bei beiden Hypervisor Typen gilt die Voraussetzung, dass die Hardware beziehungsweise das BIOS/UEFI des Hostsystems die Virtualisierung, bei Intel CPU (Intel-VT) der bei AMD CPU (AMD-V) unterstützt.

RAM:

Spezifikationen:

| SO-DIMM | DRAM | DDR | DDR2 | DDR3 | DDR4 | DDR5 |

| Prefetch | 1 Bit | 2 Bit | 4 Bit | 8 Bit | Bit pro Bank | 16 Bit |

| Dichte | 512MB, 1GB | 512MB, 1GB, 2GB, 4GB | 1GB, 2GB, 4GB, 8GB, 16GB | 4GB, 8GB, 16GB, 32GB | 8-64GB etc | |

| Geschwindigkeit | 100-166 MT/s | 266-400 MT/s | 667 MT/s, 800 MT/s | 1.600 MT/s, 1.866 MT/s | 2.133 MT/s, 2.400 MT/s, 2.666 MT/s, 3.200 MT/s | 4.800 MT/s |

| Spannung | 3,3 | 2,5-2,6V | 1,8V | 1,35-1,2V | 1,2V | 1,1V |

| Pin-Anzahl | 200 Pins | 200, 240 Pins | 204, 240 Pins | 260, 288 Pins | 288 Pins |

DDR-SDRAM:

DDR-SDRAM (Double Data Rate Synchronous Dynamic Random Access Memory)

Funktechnologien:

Bluetooth:

Bluetooth wurde erstmals 1994 von Ericsson, einem schwedischen Telekommunikationsunternehmen, eingeführt. Es wurde ursprünglich als Möglichkeit entwickelt, Mobiltelefone mit Zubehör wie Headsets zu verbinden, wurde aber inzwischen auf eine breite Palette von Geräten ausgeweitet, von Laptops und Tablets bis hin zu Smartwatches und Fitness-Trackern.

Bluetooth-Technologie nutzt Funkwellen, um Daten zwischen Geräten zu übertragen. Es arbeitet im 2,4-GHz-Frequenzband und kann Daten bis zu einer Entfernung von 10 Metern (33 Fuß) übertragen. Bluetooth ist eine Technologie mit geringem Stromverbrauch, was bedeutet, dass es über einen längeren Zeitraum verwendet werden kann, ohne dass der Akku eines Geräts entladen wird.

Audioqualität:

Die Audioqualität ist ein weiterer wesentlicher Unterschied zwischen den Bluetooth-Versionen. Die Bluetooth-Versionen 1.x und 2.x hatten eine eingeschränkte Audioqualität und waren daher für den Einsatz in High-Fidelity-Audiogeräten ungeeignet. Mit Bluetooth 3.x wurde die Funktion Advanced Audio Distribution Profile (A2DP) eingeführt, die die Audioqualität deutlich verbesserte. Bluetooth 4.x und 5.x haben die Audioqualität weiter verbessert und eignen sich daher ideal für den Einsatz in High-End-Audiogeräten.

Sicherheitsfunktionen:

Sicherheit ist ein entscheidender Aspekt der Bluetooth-Technologie und jede Version verfügt über einzigartige Sicherheitsfunktionen. Die Bluetooth-Versionen 1.x und 2.x verfügten über eingeschränkte Sicherheitsfunktionen, wodurch sie anfällig für Sicherheitsbedrohungen waren. Mit Bluetooth 3.x wurde die Secure Simple Pairing (SSP)-Funktion eingeführt, die die Sicherheit deutlich verbesserte. Bluetooth 4.x und 5.x haben die Sicherheit weiter verbessert und sind nahezu unempfindlich gegenüber Sicherheitsbedrohungen.

Stromverbrauch:

Ein weiterer Unterschied zwischen Bluetooth-Versionen ist die Menge an Strom, die sie verbrauchen. Die Versionen Bluetooth 1.x und 2.x verbrauchen mehr Strom als die späteren Versionen, wodurch der Akku Ihres Geräts schneller entladen werden kann. Mit Bluetooth 3.x wurde die Low Energy (LE)-Funktion eingeführt, die den Stromverbrauch deutlich reduziert. Die Versionen Bluetooth 4.x und 5.x haben den Stromverbrauch weiter verbessert und eignen sich daher ideal für den Einsatz in Geräten, die eine längere Akkulaufzeit erfordern.

Bluetooth Version 1.x und 2.x:

Bluetooth-Versionen 1.x und 2.x wurden Anfang der 2000er Jahre eingeführt und waren die ersten Versionen von Bluetooth, die auf den Markt kamen. Diese Versionen hatten viele Einschränkungen, darunter langsame Datenübertragungsraten, begrenzte Reichweite und schlechte Audioqualität. Sie waren jedoch immer noch beliebt, da sie eine drahtlose Verbindung zwischen Geräten ermöglichten, was damals ein neues und aufregendes Konzept war.

Vorteile:

- Erlaubt für drahtlose Verbindungen zwischen Geräten

- Einfach zu bedienen und einzurichten

- Kompatibel mit einer Vielzahl von Geräten

- Erschwinglich

Nachteile:

- Langsame Datenübertragungsraten

- Begrenzte Auswahl

- Schlechte Audioqualität

- Anfällig für Sicherheitsbedrohungen

Bluetooth Version 3.x:

Bluetooth Version 3.x wurde 2009 eingeführt und brachte viele Verbesserungen gegenüber den Vorgängerversionen. Diese Version führte High-Speed-Bluetooth (HSB) ein, das schnellere Datenübertragungsraten ermöglichte und es ideal für größere Dateien wie Musik und Videos machte. Außerdem wurden die Reichweite und die Audioqualität verbessert, wodurch die Technologie zuverlässiger und effizienter wurde.

Vorteile:

- Schnellere Datenübertragungsraten

- Verbesserte Reichweite und Audioqualität

- Erweiterte Sicherheitsfunktionen

- Abwärtskompatibilität mit älteren Versionen

Nachteile:

- Höherer Stromverbrauch

- Begrenzte Kopplungsmöglichkeiten

- Eingeschränkte Konnektivität mit älteren Geräten

Bluetooth Version 4.x:

Bluetooth Version 4.x wurde 2010 eingeführt und brachte viele Verbesserungen gegenüber den Vorgängerversionen. Diese Version führte Bluetooth Low Energy (BLE) ein, das eine längere Akkulaufzeit und einen geringeren Stromverbrauch ermöglichte und es ideal für tragbare Geräte wie Smartwatches und Fitness-Tracker machte. Außerdem wurden die Kopplungs- und Konnektivitätsoptionen verbessert, sodass das Verbinden und Koppeln von Geräten einfacher wird.

Vorteile:

- Energieeffizient

- Längere Akkulaufzeit

- Verbesserte Kopplungs- und Konnektivitätsoptionen

- Verbesserter Bereich

Nachteile:

- Begrenzte Datenübertragungsraten

- Eingeschränkte Audioqualität

- Eingeschränkte Kompatibilität mit älteren Geräten

- Bluetooth Version 5.x

Bluetooth Version 5.x wurde 2016 eingeführt und brachte viele Verbesserungen gegenüber den Vorgängerversionen. Diese Version führte zu höheren Datenübertragungsraten, einer größeren Reichweite und einer verbesserten Audioqualität und eignet sich daher ideal für das Streaming hochwertiger Audio- und Videoinhalte. Außerdem wurden verbesserte Sicherheitsfunktionen eingeführt, wodurch die Technologie sicherer wird.

Vorteile:

- Höhere Datenübertragungsraten

- Größere Reichweite

- Verbesserte Audioqualität

- Verbesserte Sicherheitsfunktionen

Nachteile:

- Höherer Stromverbrauch

- Eingeschränkte Kompatibilität mit älteren Geräten

Zusammenfassend lässt sich sagen, dass jede Bluetooth-Version ihre eigenen Vor- und Nachteile hat. Bei der Auswahl der richtigen Bluetooth-Version ist es wichtig, Ihr Gerät, Ihre Bedürfnisse und Vorlieben, die Zukunftssicherheit Ihres Kaufs sowie Kosten und Verfügbarkeit zu berücksichtigen. Mit der Weiterentwicklung der Bluetooth-Technologie können wir in Zukunft mit noch weiteren Verbesserungen rechnen.

| Blt 1.0 (1999) | Blt 2.0 + EDR (2004) | Blt 3.0 + HS (2009) | Blt 4.0 + LE (2013) | Blt 5 (2017) | |

| Max Connection Speed | 0.7 Mbps | 1 Mbps core 3 Mbps with EDR |

3 Mbps with EDR (24 Mbps over 802.11 link) |

3 Mbps with EDR 1 Mbps Low Energy |

3 Mbps with EDR 2 Mbps Low Energy |

| Typical Max Range | ≈ 10m | ≈30m | ≈30m | ≈60m | ≈240m |

UTF-8

UTF-32

UTF-32 ist eine Methode zur Kodierung von Unicode-Zeichen, bei der jedes Zeichen mit vier Byte (32 Bit) kodiert wird. Sie kann deshalb als die einfachste Kodierung bezeichnet werden, da alle anderen UTF-Kodierungen variable Bytelängen benutzen. Im Unicode Standard ist UTF-32 eine Untermenge von UCS-4.

Vorteile:

UTF-32 zeigt seine Vorteile bei einigen Sprachen beim wahlfreien Zugriff auf einen bestimmten Zahlenwert eines Zeichens im Coderaum (Codepoint), da dessen Adresse durch die Zeigerarithmetik konstanter Zeit berechnet werden kann. Es ist auch möglich, anhand der Größe eines Dokuments in Bytes umgehend die Anzahl der enthaltenen Codepoints auszurechnen (nämlich durch eine simple Division durch 4).

VLAN

Vorteile von VLAN's:

- Physikalische Netztopologie kann in logische Gruppen unterteilt werden

- Priorisierungen des Datenverkehrs sind möglich

- eine bessere Lastenverteilung ist möglich

- Unterteilung in Brodcastdomänen, dadurch weniger Kollisionsbereiche

- flexiblere Anpassungen von Gruppenzugehörigkeiten

- Trennung des Datenverkehrs nach spezifischen Anwendungen

Allgemeine Fragen:

Was versteht man bei Rechenzentrumsbetrieb unter Skalierbarkeit?

Unter der Skalierbarkeit versteht man die Fähigkeit einer Hardware oder Software, im laufenden Betrieb weiterhin zu funktionieren, wenn Größe, Anzahl oder Volumen verändert wird.

Diese Skalierbarkeit dient zum Aufrechterhalten eines 24/7 Betriebs für den/die Kunden.

Als Beispiel dienen hier die Volumenanpassung bei Storages oder die Anpassungen der Anzahl der CPU-Kerne oder des Arbeitsspeichers einer virtuellen Maschine.

Mit Hilfe der Skalierbarkeit können im Rechenzentrum auch bedarfsgerecht oder automatisch Ressourcen je nach Leistungsanforderung des Kunden bereitgestellt werden.

Arten von DSL:

ADSL:

ADSL steht für "Asymmetrie Digital Subskribier Line" und bezeichnet die am meisten genutzte Anschlusstechnik zu einem Internetprovider.

Bei dieser Anschlusstechnik ist die Upload- und Downloadgeschwindigkeiten in einem asymmetrischen Verhältnis zueinander.

Das heißt, dass die Downloadgeschwindigkeiten immer höher ist als die Uploadgeschwindigkeit,

VDSL:

VDSL steht für "Very High Speed Digital Subscriber Line" und bezeichnet die aktuelle angebotene Anschlusstechnik zum Internetprovider.

Wie auch bei ADSL sind Upload- und Downloadgeschwindigkeiten asymmetrisch.

Auch hier ist die Downloadgeschwindigkeiten immer höher als die Uploadgeschwindigkeit.

SDSL:

SDSL steht für "Symmetrie Digital Subscriber Line" und bezeichnet eine DSL-Anschlusstechnik, bei der die Upload- und die Downloadgeschwindigkeiten identisch sind.

SDSL kommt immer dann zum Einsatz, wenn Daten in Echtzeit übertragen werden müssen, wie zum Beispiel bei Videoübertragungen oder bei der VOIP Telefonie.